小模拟器是一种用于模拟特定设备或软件行为的工具。它们在游戏开发、软件测试和教学领域应用广泛。以“Ades”为代表的特定模拟器,因其功能强大和操作简便而受到关注。本文旨在探讨如何利用“Ades”模拟器破解一个较小的同类模拟器,并分析其背后的技术逻辑。

小模拟器通常基于虚拟化技术运行,通过创建一个隔离的环境来模拟目标系统。它们的核心功能包括环境隔离、行为模拟和交互控制。理解这些基本原理是进行破解工作的第一步。目标模拟器的结构、代码库和运行机制是破解的关键信息来源。

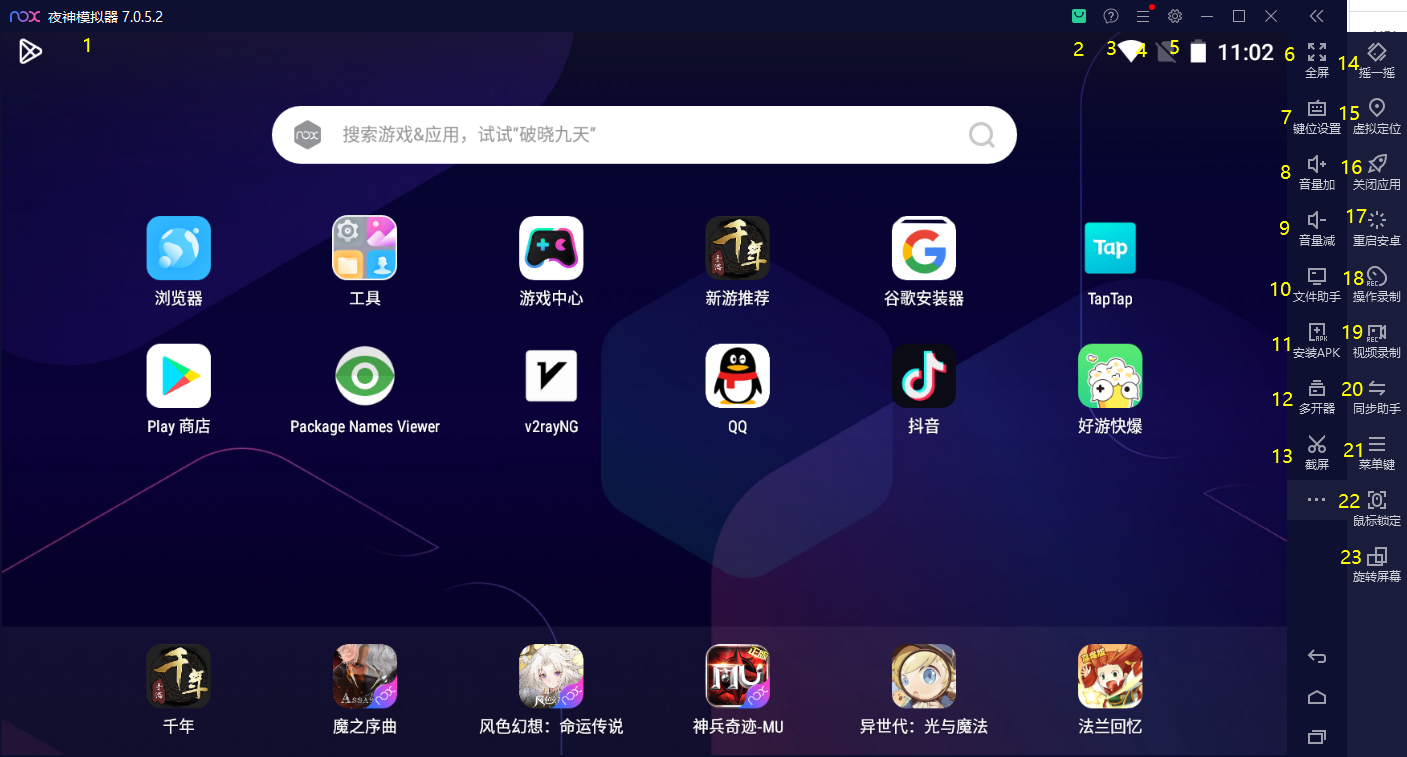

“Ades”模拟器以其高效的虚拟机管理和灵活的脚本支持而著称。它允许用户自定义模拟行为,并提供丰富的API接口。这些特性使得“Ades”成为破解其他模拟器的理想工具。其强大的调试功能和可扩展性为破解过程提供了便利条件。

破解工作的第一步是对目标模拟器进行全面分析。这包括静态分析其可执行文件,检查代码结构、导入函数和资源。动态分析则通过运行模拟器并监控其内存和系统调用,来识别其运行时的行为模式。通过这两种方法,可以定位潜在的漏洞或安全缺陷。

在分析阶段,攻击者会寻找目标模拟器的漏洞。常见漏洞包括缓冲区溢出、未经验证的输入处理、不安全的API调用等。这些漏洞可能存在于模拟器的核心引擎、用户界面或外部接口部分。一旦发现漏洞,就需要确定其触发条件和影响范围。

利用漏洞是破解的核心环节。攻击者会编写特定的代码或脚本,以触发已发现的漏洞。对于缓冲区溢出漏洞,这通常涉及向目标内存区域写入超过其容量的数据,从而覆盖关键指令或控制流。对于其他类型的漏洞,利用方式可能涉及欺骗模拟器的逻辑或绕过其安全检查。成功利用后,模拟器可能会执行攻击者预设的恶意代码或进入一个可被控制的状态。

一旦漏洞被成功利用,下一步是创建破解补丁。这通常涉及修改目标模拟器的原始代码或创建一个修改后的二进制文件。补丁的目标是永久性地修复漏洞或绕过其安全机制。例如,如果漏洞是缓冲区溢出,补丁可能会增加边界检查或调整内存分配策略。创建补丁需要精确的代码修改,以确保其不会破坏模拟器的正常功能。

使用“Ades”模拟器破解小模拟器存在显著风险。首先,破解行为可能违反目标模拟器的使用条款,导致法律纠纷。其次,破解过程本身可能引入新的安全风险,例如恶意软件或后门程序。此外,破解后的模拟器可能无法获得官方更新和技术支持,从而面临安全威胁。因此,在采取此类行动前,必须充分评估其风险和后果。

以“Ades”解小模拟器是一个涉及逆向工程、漏洞分析和代码修改的复杂过程。它要求攻击者具备深厚的计算机知识和技能。虽然技术上是可行的,但必须谨慎对待,并遵守相关法律法规。理解这一过程有助于我们更好地保护自己的软件系统,并提高对数字安全威胁的认识。