许多应用程序,尤其是游戏、社交和金融类App,会通过检测运行环境是否为模拟器来维护公平性或安全性。这是因为模拟器环境可能被用于作弊、刷数据或滥用服务,因此绕过检测是使用模拟器的常见需求。

App检测模拟器的核心逻辑基于识别模拟器与真实设备的差异。常见检测方式包括检查系统架构(如x86 vs ARM)、内存布局、系统API调用返回值、硬件信息(如传感器、摄像头)是否存在等。这些差异构成了检测的基础。

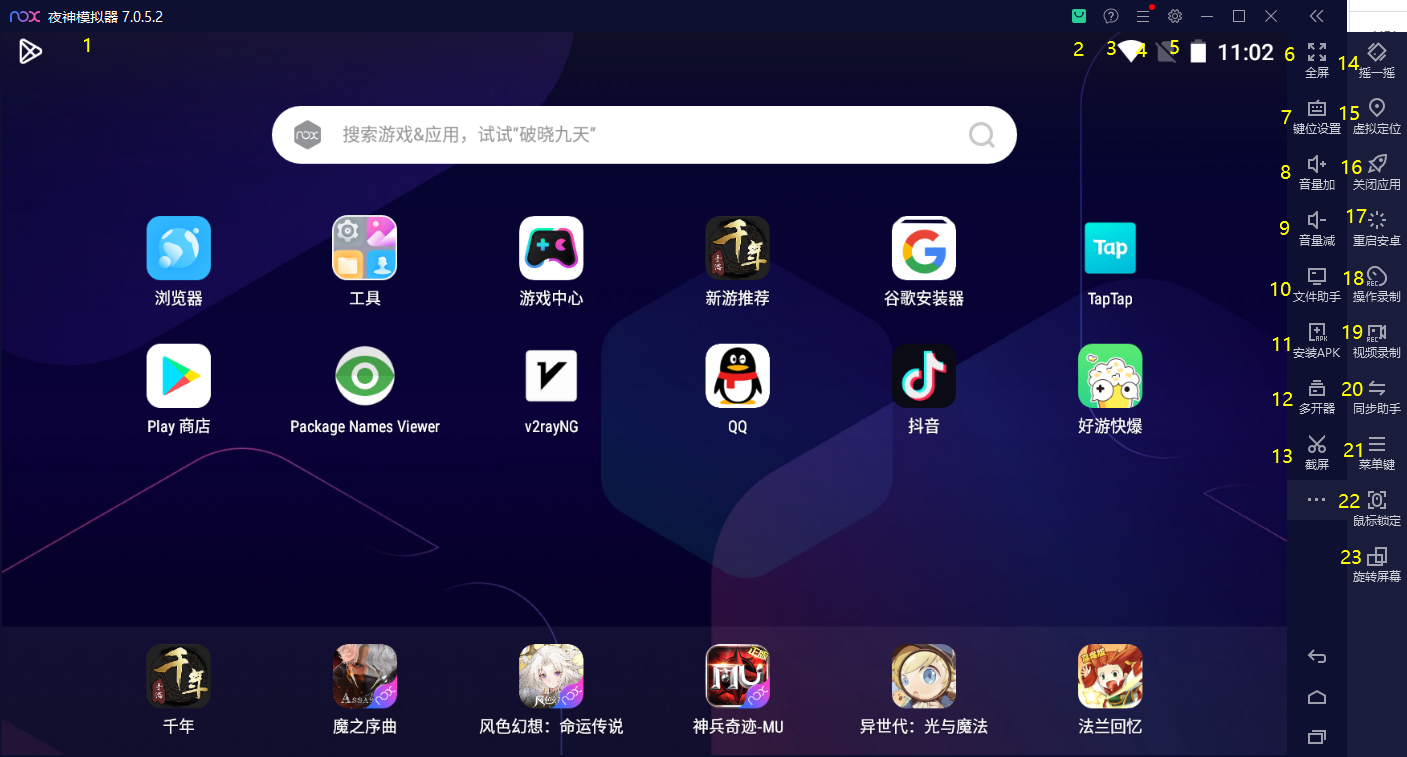

调整系统信息是绕过检测的基础步骤。模拟器通常提供自定义系统参数的功能,例如将CPU架构设置为真实设备常见的ARM64,修改系统时间、区域设置以匹配真实设备的波动,模拟真实设备的系统时间精度和区域差异,从而减少检测特征。

行为模拟是关键环节。App会检测操作延迟、输入响应的随机性、多任务处理时的资源占用变化等。通过优化模拟器的输入响应速度,模拟真实设备的操作延迟(如0.1-0.3秒的随机延迟),并调整多任务切换时的资源释放和加载速度,可以模拟真实设备的行为模式,降低被检测概率。

环境隔离与虚拟化技术也能辅助绕过检测。部分高级模拟器支持虚拟化,通过创建与真实设备更接近的环境,减少检测特征。例如模拟传感器数据(如加速度计、陀螺仪)的随机波动,模拟真实设备的传感器噪声和响应时间,使App难以通过传感器特征识别模拟器。

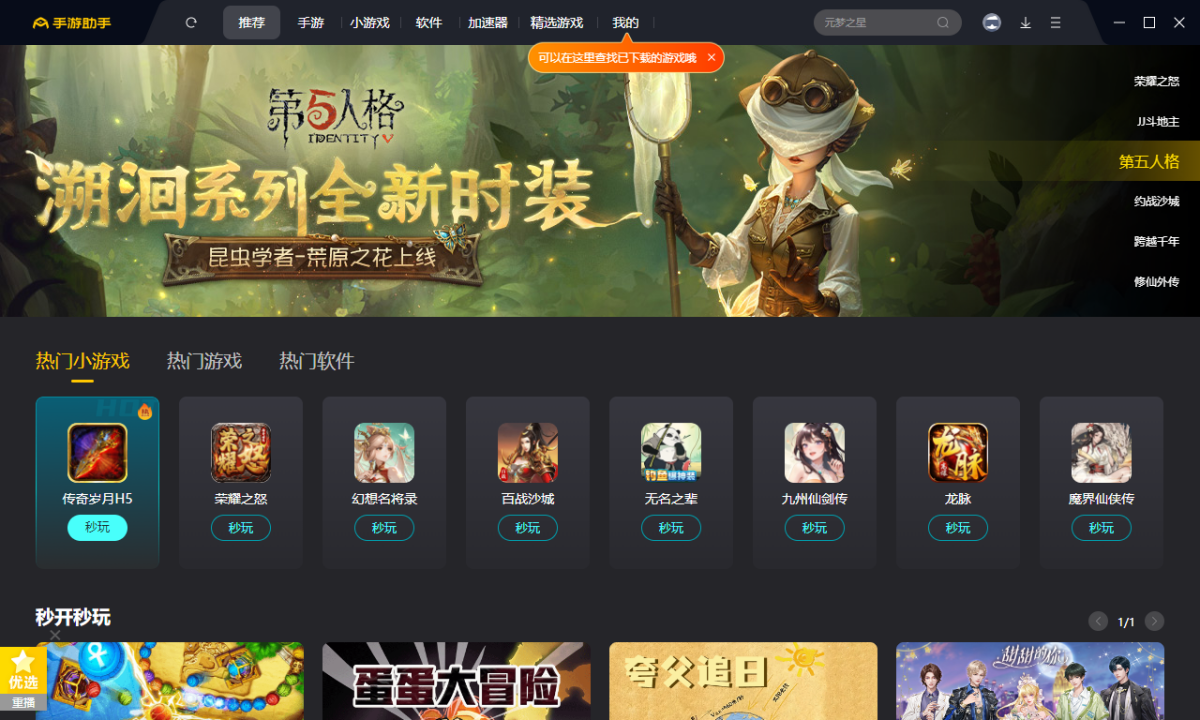

定期更新模拟器与系统补丁是维持绕过效果的重要措施。App的检测逻辑可能不断更新,模拟器厂商也会发布更新修复检测漏洞。保持模拟器和操作系统(如Android模拟器的Android版本)与最新状态,有助于降低被检测的概率。

综合来看,通过系统信息调整、行为模拟和环境优化等多方面措施,可以模拟真实设备特征,从而有效绕过App的检测机制。