屏蔽安卓模拟器是一个旨在规避系统检测机制的过程。其核心原理在于识别并绕过模拟器与真实设备之间的差异。这种屏蔽技术通常用于绕过应用商店的安全验证、游戏防作弊系统或特定软件的授权限制。

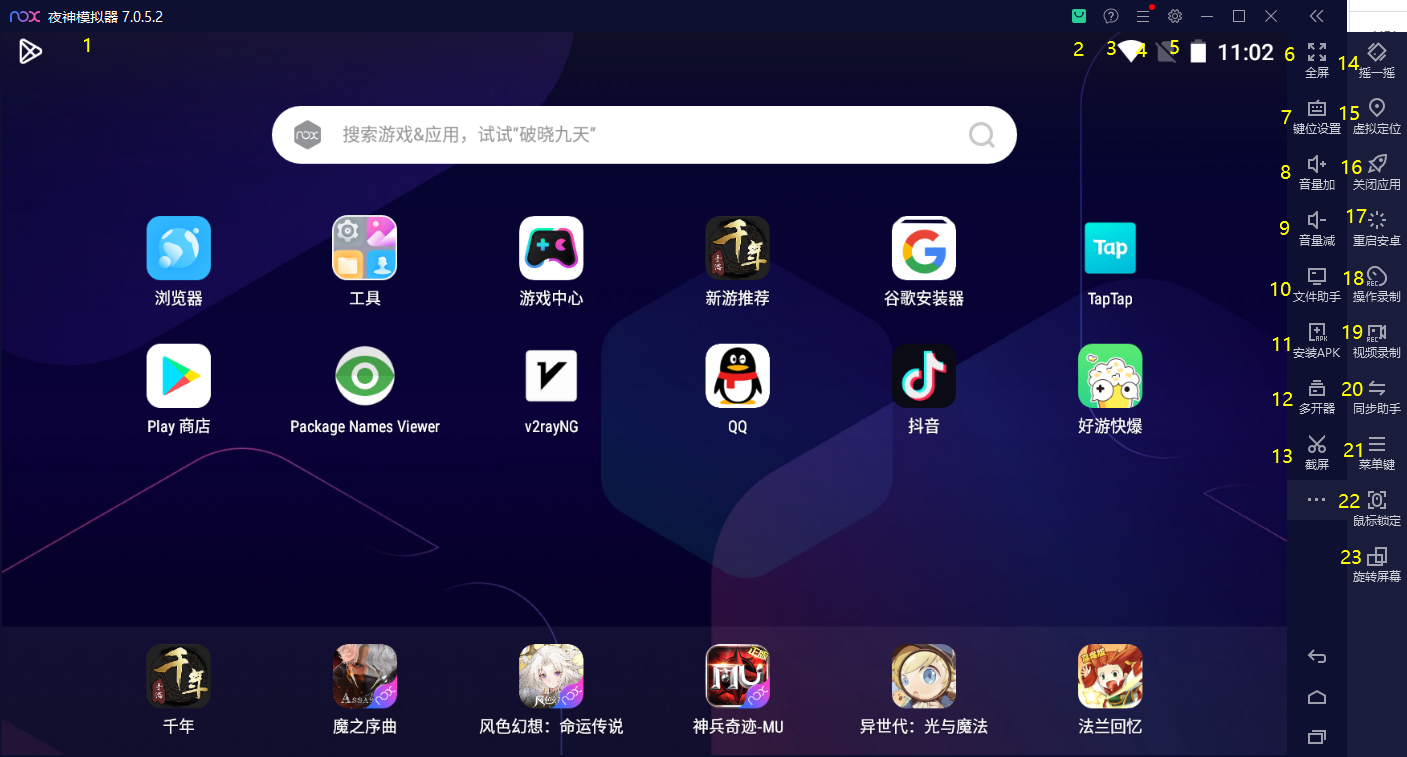

系统通过分析硬件特征来识别模拟器。真实设备拥有独特的处理器架构、图形处理单元和传感器。模拟器在初期无法完美模拟这些硬件,因此会暴露出差异。例如,模拟器可能无法正确响应某些ARM指令集,或者无法模拟陀螺仪和加速度计的实时数据。

硬件特征检测应用程序会调用特定的系统API来检查运行环境。真实设备与模拟器在这些API上的返回值可能不同。例如,通过`android.os.Build`类,应用程序可以判断当前是否在模拟器环境中运行。这种检测方法相对直接,但可以被模拟器开发者通过修改代码来规避。

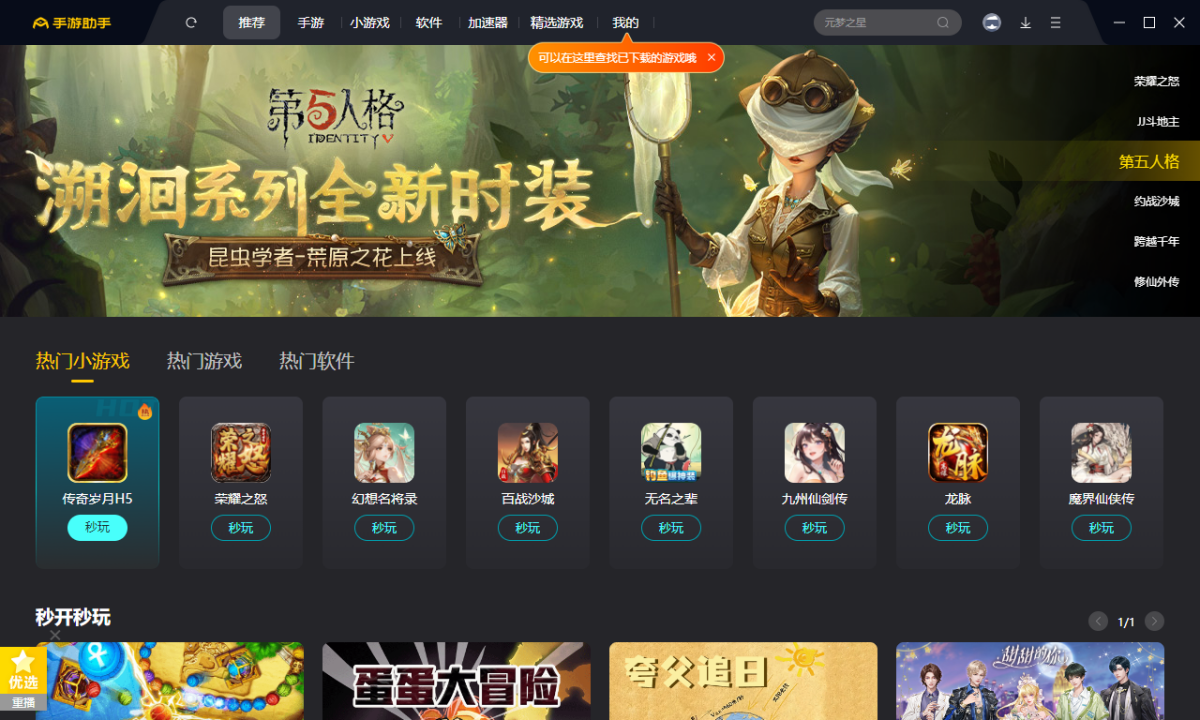

系统调用与API检测进程名称和文件路径是另一种检测手段。模拟器进程通常具有固定的名称,如“emulator”或“qemu”。此外,模拟器会创建一些特定的文件和目录。通过监控这些信息,系统可以轻易地识别出模拟器的存在。

进程与文件名分析网络行为和时间同步也是重要的检测维度。模拟器的网络栈可能存在差异,或者其时间设置与主机系统不同步。通过分析这些非标准行为,可以进一步确认模拟器的身份。

屏蔽模拟器的关键在于定制化其内核。开发者会修改模拟器的源代码,以添加缺失的硬件功能。例如,为模拟器添加特定的CPU指令集支持,使其能够运行更多类型的设备。这种定制化工作需要深入理解模拟器和目标硬件的底层原理。

定制化模拟器内核通过模拟真实的硬件环境,可以显著降低被检测的风险。这包括模拟传感器数据、图形渲染性能和存储访问模式。一个经过高度优化的模拟器,其行为与真实设备非常接近,从而难以被常规检测方法识别。

模拟真实硬件环境另一种策略是通过修改主机系统来隐藏模拟器的存在。例如,修改进程管理器以隐藏模拟器进程,或者重命名相关文件和目录。这种方法依赖于对主机操作系统的深入了解,并且可能影响系统的整体稳定性。

隐藏进程与文件使用无头模式是另一种常见的规避手段。关闭模拟器的图形界面,只保留后台进程,可以避免通过图形界面特征被检测。这种方式虽然有效,但会限制模拟器的某些功能,如图形性能测试。

屏蔽安卓模拟器的原理是一个不断演变的动态过程。随着检测技术的进步,屏蔽技术也必须随之发展。从硬件特征模拟到系统调用欺骗,再到进程隐藏,每一种方法都旨在欺骗检测系统,使其误认为模拟器是一个真实的设备。这一过程体现了软件对抗检测的复杂性和技术深度。