AAA认证是一种集中式的网络访问控制机制,用于实现认证、授权和计费功能。在网络管理中,AAA认证能够确保只有授权用户才能访问网络资源,同时记录用户行为,便于审计和监控。在思科模拟器环境中,通过配置AAA服务,可以模拟真实网络中的安全认证流程,帮助学习者掌握网络管理的核心技能。

在思科模拟器中实现AAA认证通常采用RADIUS协议,该协议由IETF定义,支持认证、授权和计费功能。模拟器环境(如GNS3或Packet Tracer)中,可以通过搭建包含AAA服务器和客户端设备的拓扑结构,模拟真实网络场景。AAA服务器负责存储用户信息、权限策略,客户端设备(如路由器、交换机)作为RADIUS客户端,向服务器发送认证请求。

AAA服务器端的配置是AAA认证实现的关键步骤。在模拟器中,首先需要启动RADIUS服务器服务,配置认证方法,例如使用PAP(密码认证协议)或CHAP(挑战握手认证协议),然后创建用户账户,并为每个账户分配相应的权限。例如,在FreeRADIUS服务器中,可以通过配置文件(如users.conf)添加用户信息,指定用户密码和所属组,同时设置组的权限范围,如允许访问特定网络资源。

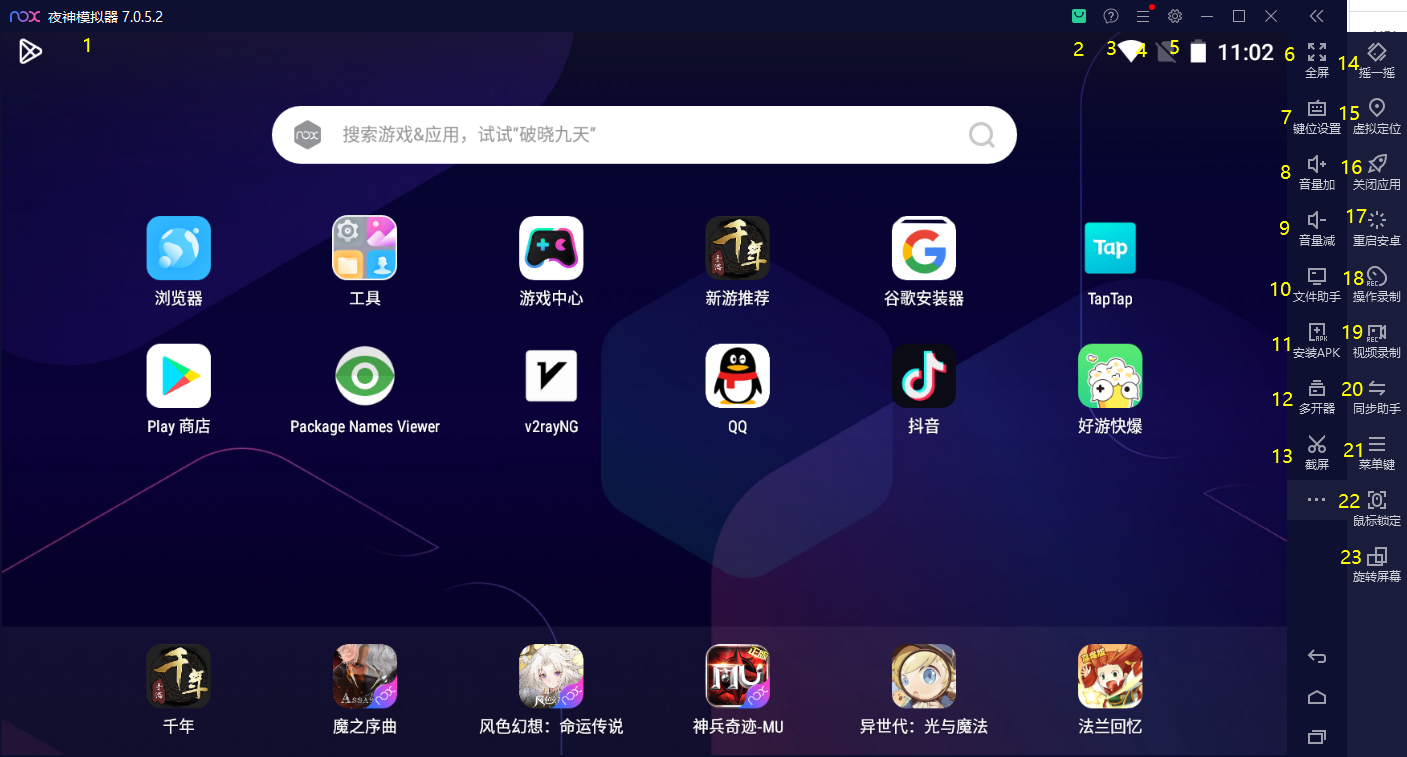

客户端设备的配置需遵循以下流程:首先启用AAA服务,然后在全局配置模式下配置认证方法列表,指定RADIUS服务器的IP地址和共享密钥。例如,在路由器上,使用“aaa new-model”命令启用AAA,接着配置认证方法列表,如“aaa authentication login default group radius”,并设置共享密钥。此外,还需要配置授权策略,如“aaa authorization exec default group radius”,确保用户登录后能获得相应的权限。

测试AAA认证过程时,可以通过模拟用户登录客户端设备,观察认证结果。例如,在路由器上尝试输入用户名和密码,模拟器会向RADIUS服务器发送认证请求,服务器验证用户信息后返回认证结果。如果认证成功,客户端设备会允许用户登录并执行后续操作;如果认证失败,设备会拒绝用户访问并记录错误日志。通过这种方式,可以验证AAA认证配置的正确性,确保网络访问控制的有效性。

AAA认证在思科模拟器中的应用,不仅帮助学习者理解网络安全的实现原理,还能提升实际操作能力。通过模拟真实场景,学习者可以掌握AAA服务器的配置、客户端设备的认证方法设置,以及用户权限的管理,为后续的网络管理实践打下坚实基础。同时,AAA认证的配置过程也体现了网络管理的标准化和集中化趋势,符合现代企业网络的安全需求。