DMZ,即非军事区,是网络安全架构中的一个关键概念。它作为内部网络与外部网络之间的缓冲区,用于放置对外提供服务的服务器。在思科模拟器中,配置DMZ是实现网络隔离和访问控制的重要实践。通过模拟DMZ环境,可以深入理解网络安全的基本原理。

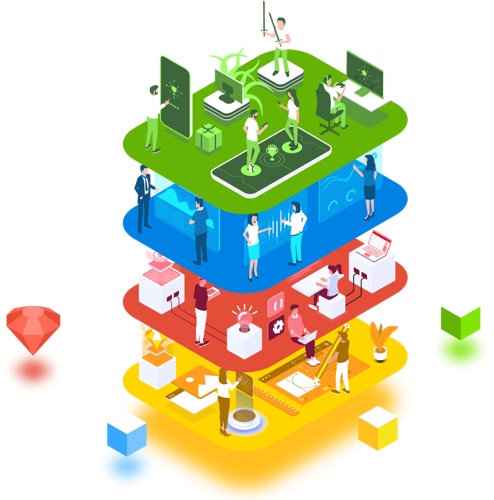

在思科模拟器中,DMZ通常通过路由器的多个接口来实现。一个典型的配置包括三个主要接口:外部接口、内部接口和DMZ接口。外部接口连接到互联网,通常使用动态主机配置协议(DHCP)或静态IP地址。内部接口连接到内部局域网,提供对内部资源的访问。DMZ接口连接到放置服务器的网络,这些服务器需要向外部网络提供服务。

配置DMZ的第一步是规划接口。为每个接口分配IP地址和子网掩码。例如,外部接口使用一个公共IP地址,内部接口使用内部网络的IP地址,DMZ接口使用一个独立的IP地址范围。这为网络划分了不同的安全区域。

接下来,配置路由。由于不同接口连接到不同的网络,路由器需要知道如何转发数据包。这通常通过配置静态路由或使用动态路由协议(如OSPF或EIGRP)来实现。路由表确保数据包能够从外部网络到达内部网络,以及从内部网络到达DMZ网络。

配置访问控制是DMZ安全的核心。使用访问控制列表(ACL)或访问控制策略来定义允许的流量。例如,允许外部网络访问DMZ中的Web服务器端口80,同时阻止所有其他外部流量进入DMZ。这确保了只有必要的服务可以被外部访问。

在DMZ中放置的设备通常是那些需要对外提供服务的服务器,如Web服务器、邮件服务器或FTP服务器。这些设备被隔离在DMZ中,即使它们被攻破,也无法直接访问内部网络,从而保护了内部资源的安全。

在思科模拟器中配置DMZ时,应遵循最小权限原则。只允许必要的端口和服务被访问。定期更新DMZ中设备的安全补丁,并监控网络流量,及时发现异常行为。这些实践有助于构建一个更加安全的网络环境。

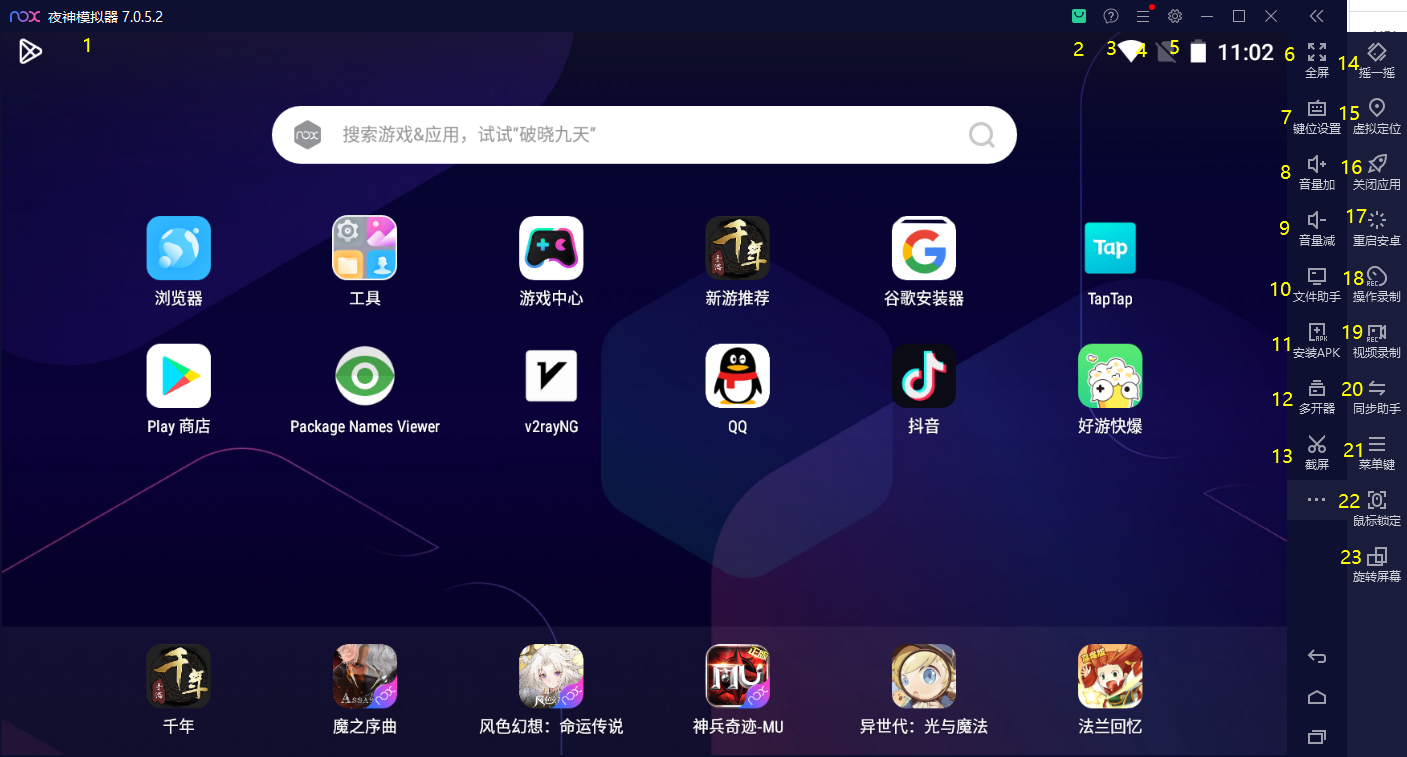

在思科模拟器中练习DMZ配置具有诸多优势。它提供了一个安全、可控的环境,用于测试和验证网络设计。通过模拟器,可以反复练习,熟悉各种配置命令和策略,为实际网络部署打下坚实基础。此外,模拟器还能帮助理解复杂的网络拓扑和网络安全模型。

总而言之,思科模拟器中的DMZ配置是网络安全学习的重要环节。它不仅涉及技术层面的路由和访问控制配置,更关乎网络架构的安全设计理念。通过深入实践,可以掌握构建安全网络的关键技能,为未来的网络管理工作做好准备。