在软件保护领域,模拟器环境下的程序脱壳技术是逆向工程的重要分支。手模拟器脱壳针对运行于模拟器平台的应用程序,通过人工或半自动方式破解其保护机制,恢复原始代码。这类技术因模拟器环境复杂,需结合动态与静态分析手段,是保护与破解博弈中的关键环节。

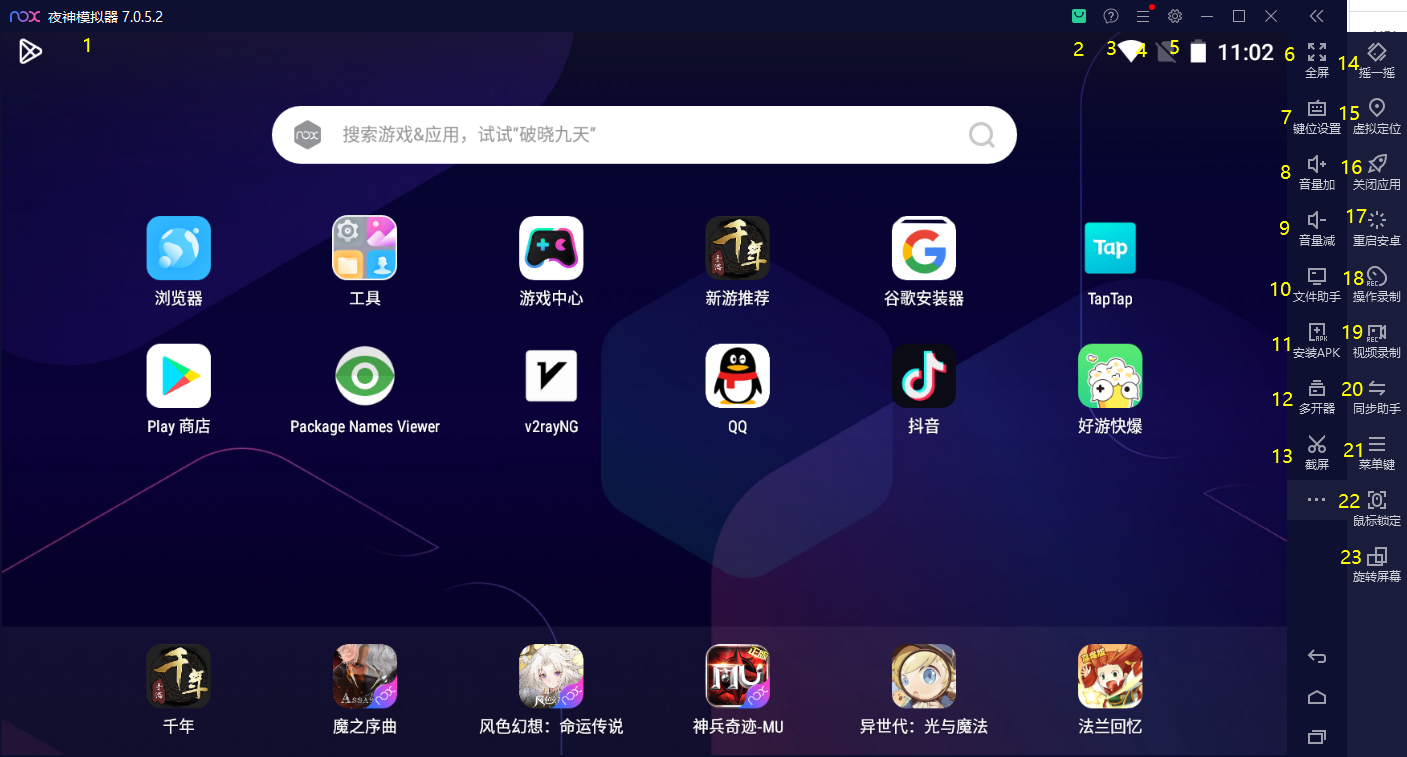

模拟器环境引入额外层级的虚拟运行机制,导致代码执行路径与真实硬件存在差异。手模拟器脱壳需首先理解模拟器的指令集模拟、内存管理、中断处理等核心功能,识别这些机制对原始程序代码的干扰。同时,保护机制可能针对模拟器特性定制,如检测模拟器API调用、内存布局异常等,增加脱壳难度。

动态分析是手模拟器脱壳的核心手段之一,通过运行被保护程序在模拟器中,观察其行为,记录关键指令执行流程。静态分析则用于反汇编代码,识别保护模块(如代码混淆、加密、虚拟机等)的布局与逻辑。结合两者,可定位保护关键点,如入口点保护、代码加密模块、反调试技术等。

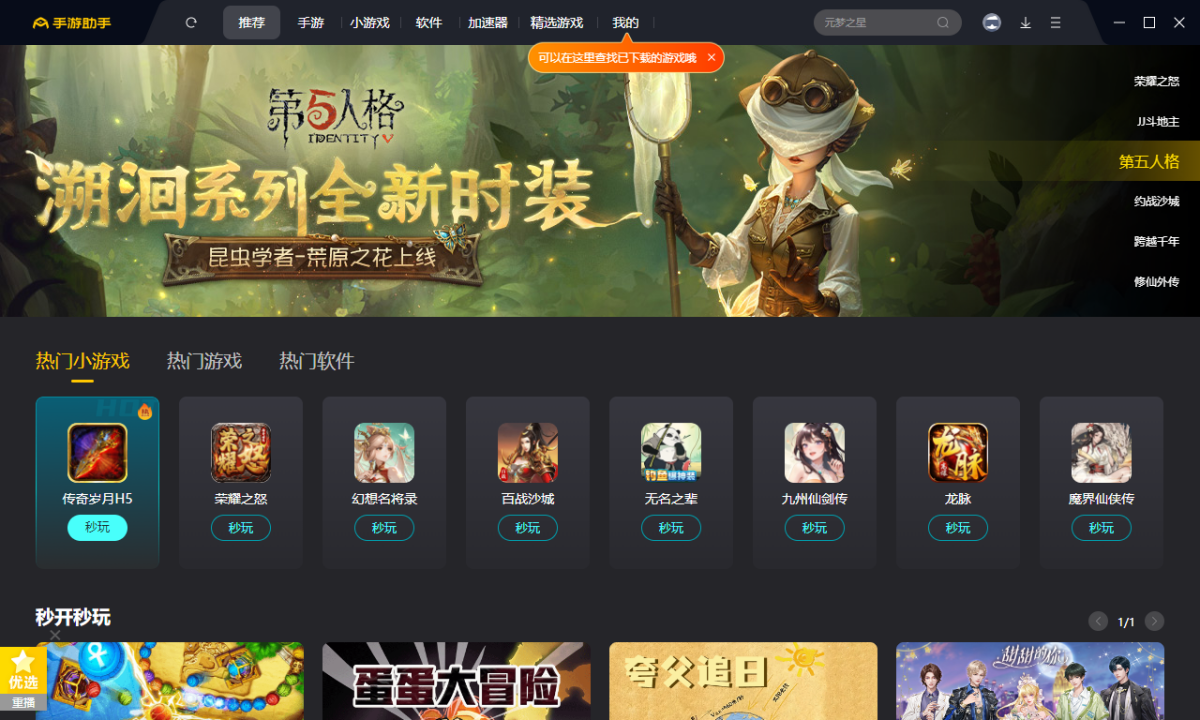

实施步骤:配置模拟器环境,确保与目标程序兼容,记录运行参数与内存结构。动态运行程序,监控执行过程,标记关键函数入口与异常行为。静态分析反汇编代码,识别保护机制特征,如加密算法、代码混淆模式。针对识别出的保护点,设计脱壳策略,如解密代码段、跳过混淆逻辑、绕过模拟器检测。验证脱壳结果,确保程序在模拟器中正常执行,代码完整性无损坏。

手模拟器脱壳的成功与否取决于对模拟器机制的掌握程度与保护机制的复杂度。对于较简单的保护(如基础代码加密),脱壳效率较高;对于复杂保护(如多层虚拟机、动态代码生成),则需更深入的逆向分析。脱壳后,程序可恢复为可读的原始代码,便于进一步分析或修改。