爆破模拟器需要一定的技术基础,包括对汇编语言、逆向工程和操作系统原理的理解。攻击者会利用模拟器的漏洞,如内存管理错误、权限提升漏洞等,来执行恶意代码。这个过程通常需要使用调试工具和反汇编器,对模拟器进行深度分析。

爆破模拟器的目的多种多样,例如获取模拟器源代码、绕过付费限制、实现自定义脚本功能等。对于开发者而言,爆破模拟器可能是一种研究工具,用于理解模拟器的内部工作原理。但对于普通用户,爆破模拟器则可能带来安全风险,如恶意软件注入、数据泄露等。

爆破模拟器的过程通常包括几个关键步骤。首先,攻击者会通过调试工具获取模拟器的运行状态,定位到关键函数。然后,他们会分析这些函数的执行流程,寻找可利用的漏洞。接着,攻击者会编写恶意代码,并将其注入到模拟器的内存中。最后,通过触发特定条件,使恶意代码得以执行,从而实现爆破目标。

爆破模拟器的风险与挑战并存。一方面,爆破模拟器需要高超的技术能力,对攻击者而言是高投入低回报的行为。另一方面,随着模拟器软件的不断更新,其安全机制也在不断加强,使得爆破过程变得更加困难。此外,爆破模拟器可能违反相关法律法规,导致法律责任。

对于普通用户而言,爆破模拟器并非必要。通过合法途径获取模拟器功能,如购买正版软件、使用官方提供的扩展功能等,是更安全、更可靠的选择。同时,用户应保持警惕,避免下载来源不明的模拟器相关软件,以免感染恶意软件。

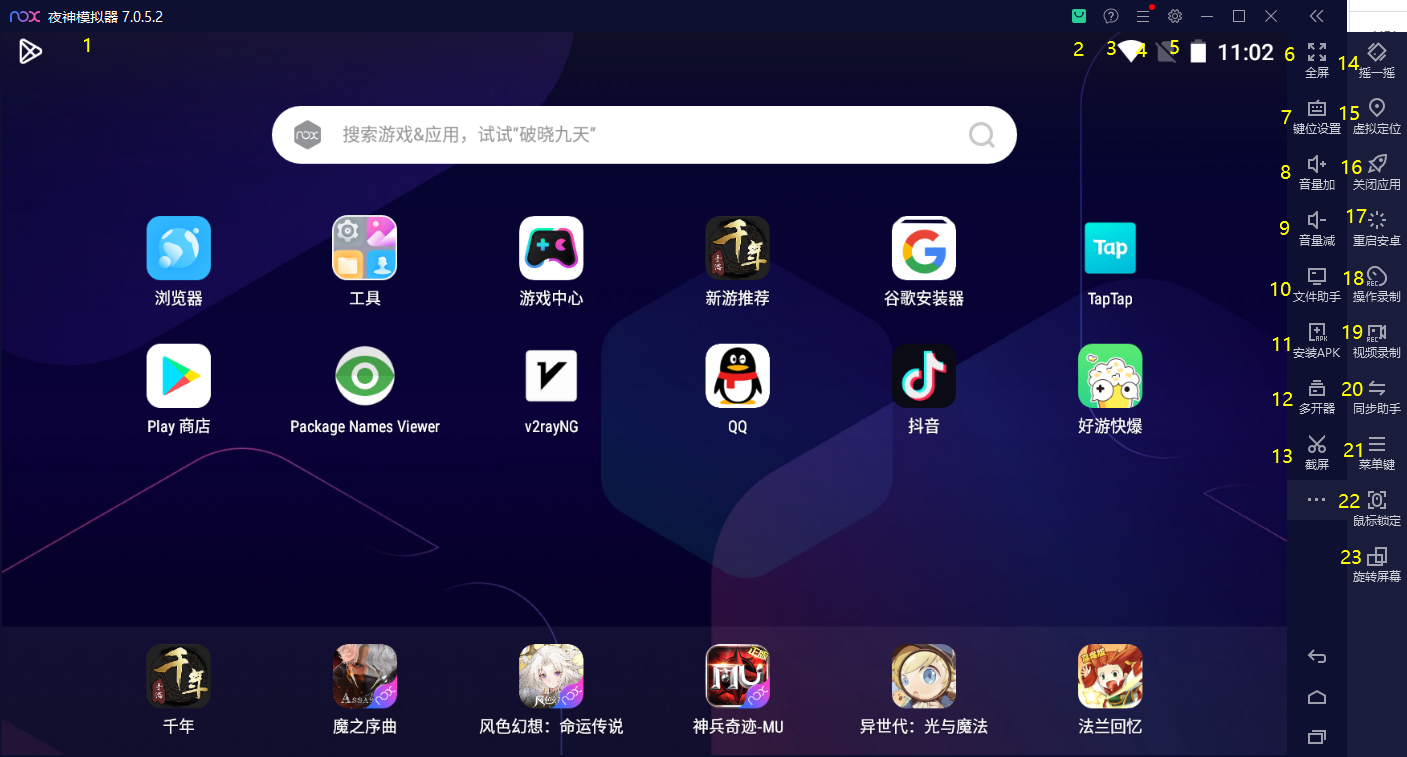

在技术层面,模拟器开发者应持续加强其软件的安全性,定期更新补丁,修复已知漏洞。同时,应建立有效的安全机制,如数字签名、权限验证等,防止未经授权的修改。对于用户而言,应选择信誉良好的模拟器,并定期更新软件版本,以防范潜在的安全风险。

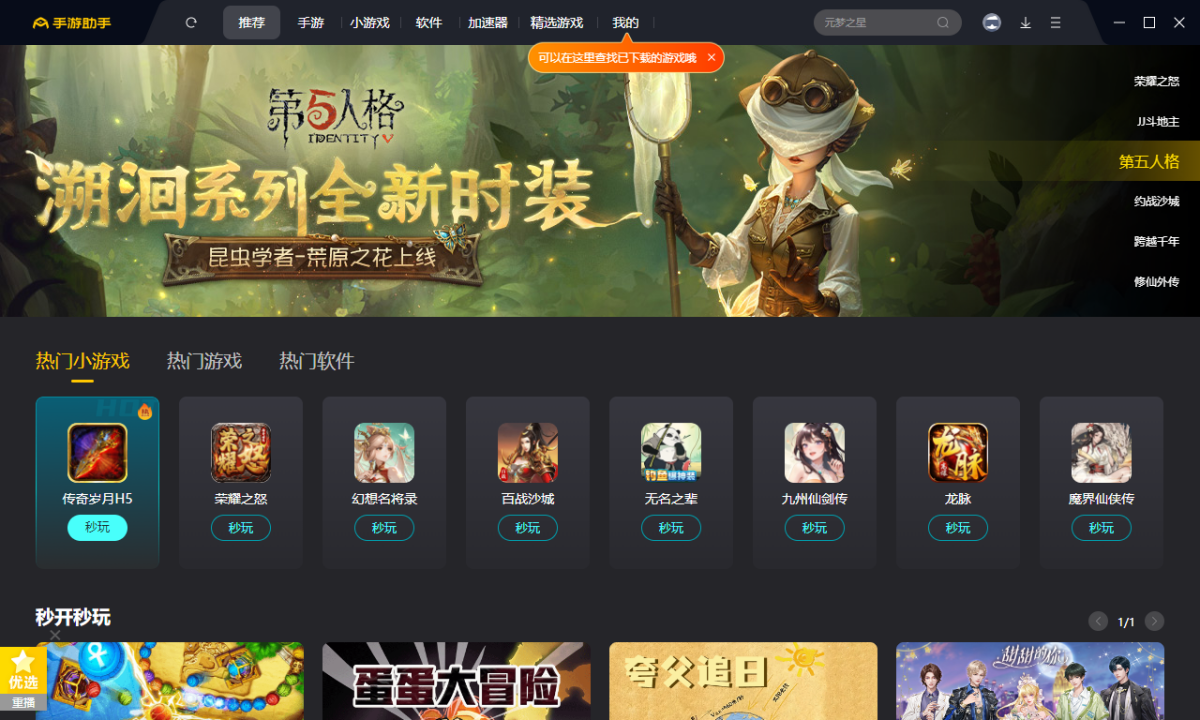

模拟器爆破是一种通过特定技术手段,绕过或破解模拟器软件的安全机制,以获取更高权限或执行特殊操作的方法。它通常涉及对模拟器底层代码的分析、修改或注入,目的是实现原本被限制的功能。爆破模拟器需要一定的技术基础,包括对汇编语言、逆向工程和操作系统原理的理解。攻击者会利用模拟器的漏洞,如内存管理错误、权限提升漏洞等,来执行恶意代码。这个过程通常需要使用调试工具和反汇编器,对模拟器进行深度分析。

爆破模拟器的目的多种多样,例如获取模拟器源代码、绕过付费限制、实现自定义脚本功能等。对于开发者而言,爆破模拟器可能是一种研究工具,用于理解模拟器的内部工作原理。但对于普通用户,爆破模拟器则可能带来安全风险,如恶意软件注入、数据泄露等。

爆破模拟器的过程通常包括几个关键步骤。首先,攻击者会通过调试工具获取模拟器的运行状态,定位到关键函数。然后,他们会分析这些函数的执行流程,寻找可利用的漏洞。接着,攻击者会编写恶意代码,并将其注入到模拟器的内存中。最后,通过触发特定条件,使恶意代码得以执行,从而实现爆破目标。

爆破模拟器的风险与挑战并存。一方面,爆破模拟器需要高超的技术能力,对攻击者而言是高投入低回报的行为。另一方面,随着模拟器软件的不断更新,其安全机制也在不断加强,使得爆破过程变得更加困难。此外,爆破模拟器可能违反相关法律法规,导致法律责任。

对于普通用户而言,爆破模拟器并非必要。通过合法途径获取模拟器功能,如购买正版软件、使用官方提供的扩展功能等,是更安全、更可靠的选择。同时,用户应保持警惕,避免下载来源不明的模拟器相关软件,以免感染恶意软件。

在技术层面,模拟器开发者应持续加强其软件的安全性,定期更新补丁,修复已知漏洞。同时,应建立有效的安全机制,如数字签名、权限验证等,防止未经授权的修改。对于用户而言,应选择信誉良好的模拟器,并定期更新软件版本,以防范潜在的安全风险。