返回导向编程(ROP)是一种利用函数返回地址实现代码执行的技术,常用于缓冲区溢出等漏洞的利用。由于直接在真实环境中测试ROP攻击可能带来安全风险,ROP模拟器应运而生,为安全研究人员提供了一个可控的实验环境。

ROP模拟器是一种专门用于模拟和分析ROP攻击过程的工具,其核心功能是模拟内存布局、函数调用栈、控制流转移等关键环节。通过模拟这些环节,研究人员可以深入理解ROP攻击的逻辑,从而识别和防御此类漏洞。

ROP模拟器的工作原理基于动态分析技术,它跟踪程序执行过程中的每一步,包括函数调用、返回地址修改、栈操作等。同时,模拟器会模拟内存保护机制,如数据执行保护(DEP)和地址空间布局随机化(ASLR),确保模拟环境与真实环境一致,从而准确还原ROP攻击的执行流程。

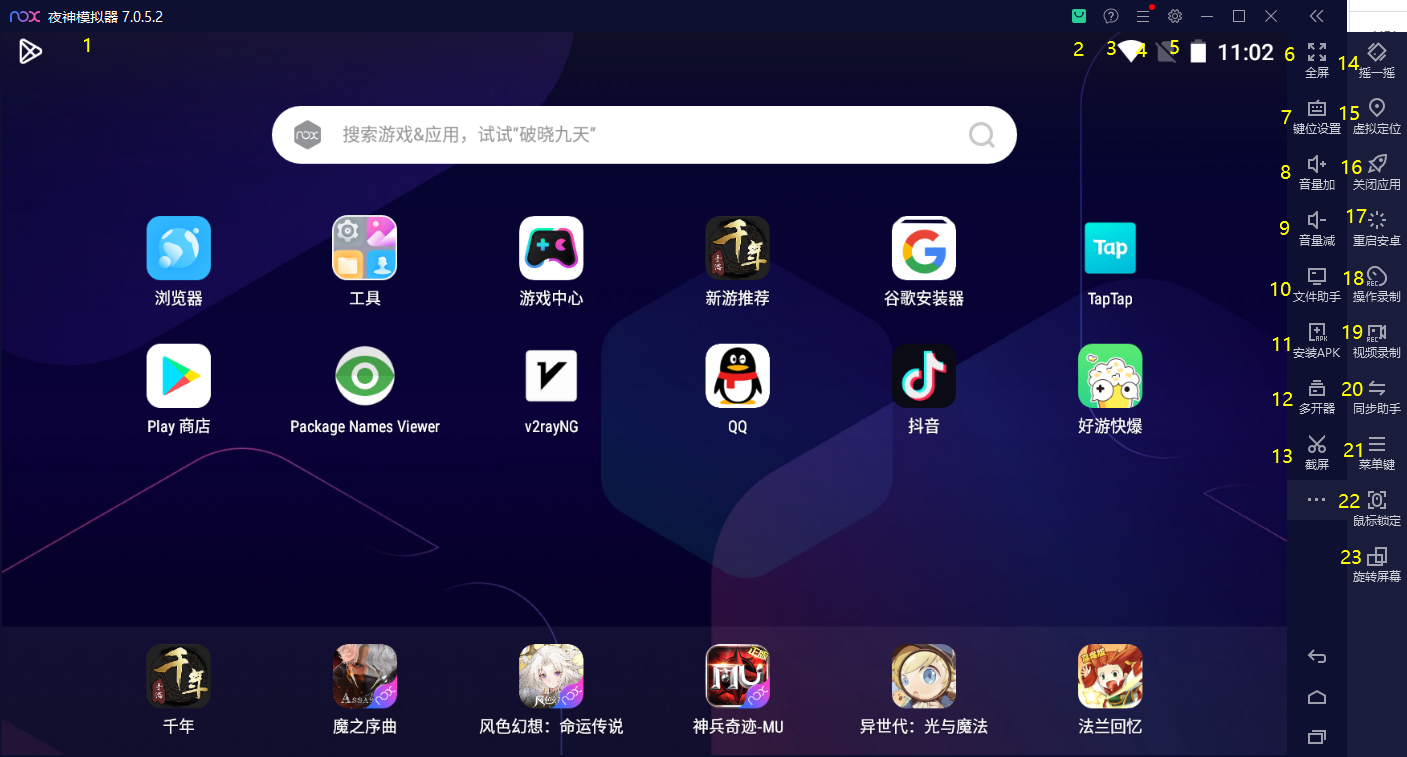

ROP模拟器在安全领域有广泛应用,例如在漏洞分析中,研究人员利用模拟器识别和利用缓冲区溢出等漏洞,验证攻击代码的有效性。此外,模拟器还可用于安全测试,评估系统的ROP防护能力,帮助开发者优化防护机制。

ROP模拟器的优势在于提供可控、可重复的测试环境,避免对真实系统的破坏。同时,模拟器支持调试和日志记录功能,便于研究人员深入分析攻击细节,加速漏洞修复和防护机制优化。

尽管ROP模拟器在安全分析中发挥重要作用,但仍面临一些挑战,如复杂攻击场景的模拟难题(如多阶段ROP、内存泄漏利用等)。未来,ROP模拟器可能结合机器学习技术提升模拟精度,或与自动化漏洞分析工具集成,进一步提升分析效率。