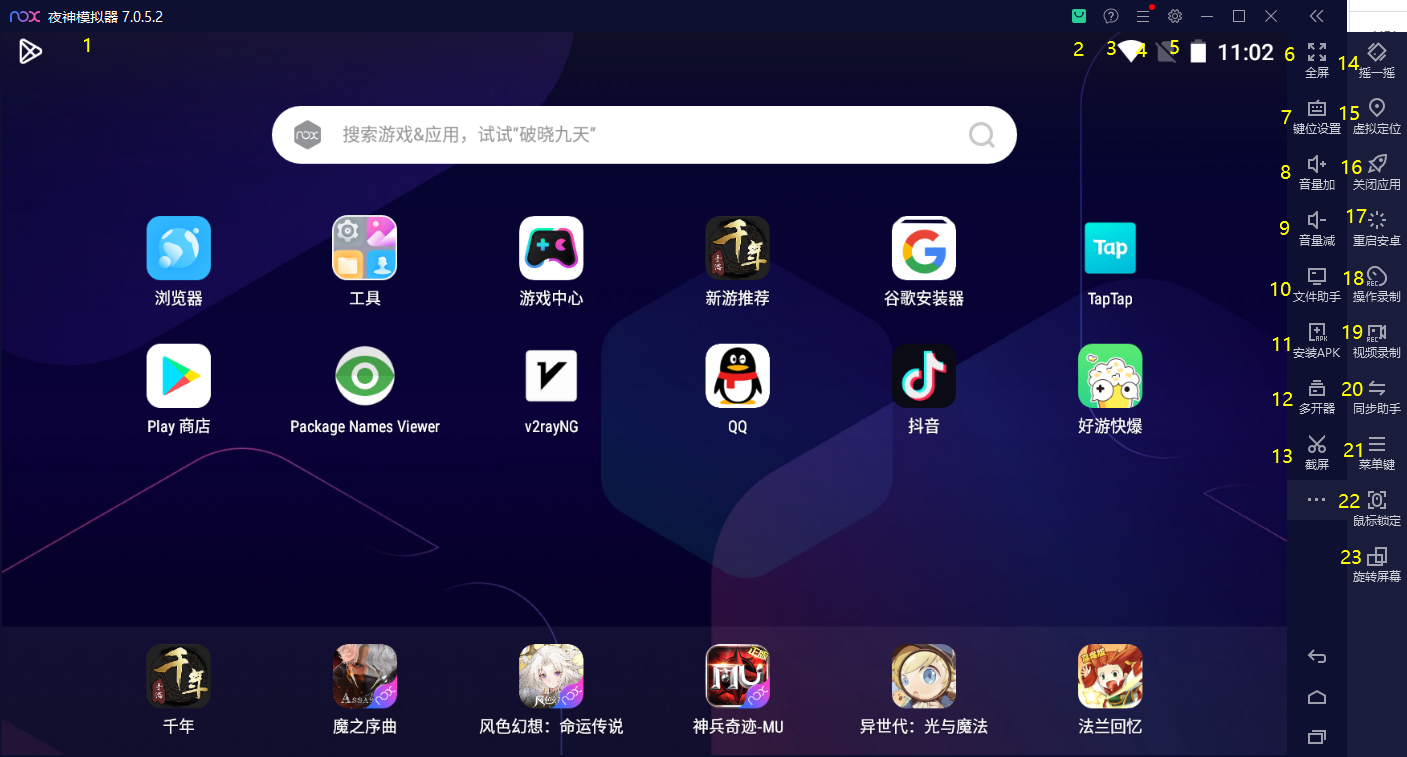

不让应用检测到模拟器是一个涉及系统级修改和持续维护的技术挑战。其核心目标是欺骗应用程序,使其相信运行环境是真实的硬件设备,而非虚拟环境。这一过程通常用于个人测试、应用开发或特定功能验证。

检测机制应用主要通过系统信息来识别模拟器。例如,通过检查CPU架构(如ARM或x86)、内存管理方式、系统时间、系统API版本号等。真实设备与模拟器在这些方面的表现存在显著差异。

硬件传感器也是重要的检测手段。应用会尝试读取GPS、加速度计、陀螺仪、摄像头等数据。真实设备与模拟器在这些硬件上的响应和输出模式不同。

行为模式分析是另一种常见方法。应用会观察触摸屏的滑动速度、触摸压力、键盘输入模式、网络延迟等。模拟器的这些行为模式通常与真实用户不同。

常见方法最根本的方法是通过修改系统内核或使用特定内核模块,将模拟器的CPU架构伪装成真实设备的架构。例如,将x86架构的模拟器修改为ARM架构,以匹配移动设备的标准。

模拟硬件设备是另一种策略。通过软件模拟GPS、加速度计等传感器的数据,可以欺骗依赖这些硬件的应用。这种方法可以部分绕过检测,但模拟精度和性能会影响应用体验。

调整系统时间以匹配真实设备的时间,以及模拟特定系统API的返回值,也是常用的技巧。这些方法可以应对部分基于时间或特定API的检测逻辑。

挑战与局限性这些方法通常需要一定的技术知识,涉及对系统文件的修改或使用特定工具。对于普通用户来说,操作过程较为复杂。

应用开发者会不断更新其检测逻辑,因此隐藏模拟器的技术也需要持续更新和维护。一个有效的方案今天可能明天就失效。

模拟硬件或系统行为会带来性能上的开销,导致应用运行速度变慢或出现卡顿。此外,过度复杂的模拟可能会引入不稳定因素。

总而言之,不让应用检测到模拟器是一个动态的、技术性的过程,它依赖于对检测机制的深刻理解和对系统环境的精确控制。随着检测技术的进步,相应的反检测方法也在不断演进。