侵入模拟器是一种用于模拟入侵行为的软件工具,在信息安全领域扮演着重要角色。它通过重现攻击者的操作流程,帮助系统管理员和安全团队评估网络、系统或应用的安全漏洞,从而采取相应的防护措施。

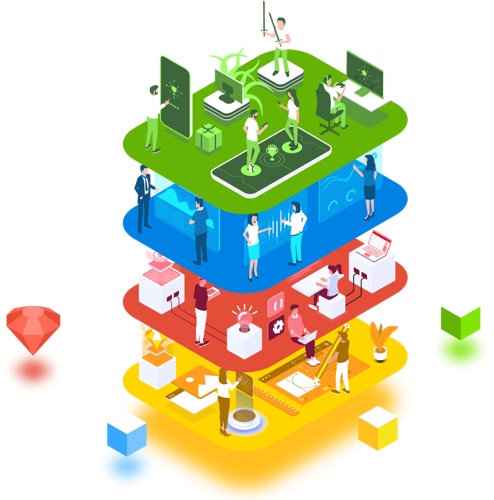

从分类来看,侵入模拟器可分为多种类型,包括网络层面模拟器、系统层面模拟器以及应用层面模拟器。网络层面模拟器主要用于模拟网络攻击,如端口扫描、拒绝服务攻击等;系统层面模拟器则针对操作系统进行漏洞测试,如缓冲区溢出、权限提升等;应用层面模拟器则聚焦于Web应用、数据库等特定应用的安全评估。

其技术原理基于对常见攻击手段的建模与重现。模拟器会模拟攻击者利用已知漏洞或零日漏洞发起攻击的过程,例如通过漏洞扫描工具识别系统弱点,然后模拟缓冲区溢出、SQL注入等攻击方式,观察系统的响应和防御机制。此外,部分高级模拟器还会结合社会工程学原理,模拟钓鱼攻击、内部人员泄露等复杂场景,以全面评估系统的安全防护能力。

在应用场景上,侵入模拟器广泛应用于企业安全团队进行内部渗透测试。例如,企业可利用模拟器测试其防火墙、入侵检测系统(IDS)的有效性,评估服务器、数据库等关键资产的安全性,及时发现并修复潜在漏洞。教育机构也常使用侵入模拟器作为教学工具,让学生通过模拟攻击与防御过程,掌握网络安全的基本原理和实战技能。政府机构则利用此类工具对关键基础设施(如电力系统、交通网络)进行安全评估,确保其抵御外部攻击的能力。

然而,侵入模拟器的使用也面临一些安全挑战。一方面,模拟器可能被恶意利用,用于实施真实攻击,因此需要严格的权限管理和操作规范。另一方面,模拟攻击的准确性与实时性会影响测试结果的可靠性,例如模拟器可能无法完全复现真实攻击中的随机因素或环境变化。此外,随着攻击技术的不断演进,模拟器中的攻击库需要定期更新,以保持与实际攻击的同步,否则测试结果可能存在偏差。

为应对上述挑战,相关机构通常会制定详细的测试流程和标准操作程序(SOP),明确模拟攻击的范围、强度和目标,确保测试在可控环境下进行。同时,结合自动化工具与人工分析,对模拟结果进行交叉验证,提高测试的全面性和准确性。此外,一些侵入模拟器还集成了漏洞修复建议功能,帮助安全团队快速定位并修复发现的漏洞,实现从测试到修复的闭环管理。

未来,随着人工智能和机器学习技术的发展,侵入模拟器将朝着更智能、更自动化的方向演进。例如,利用AI模型模拟攻击者的决策过程,使模拟攻击更接近真实场景;结合大数据分析,从海量攻击数据中挖掘新的漏洞模式,提前预警潜在威胁。同时,云平台支持的分布式模拟测试将成为趋势,允许安全团队在云端环境中进行大规模、高强度的安全测试,适应现代网络环境的复杂性和动态性。跨平台、跨架构的通用模拟器也将逐步出现,满足不同系统和应用的安全评估需求。