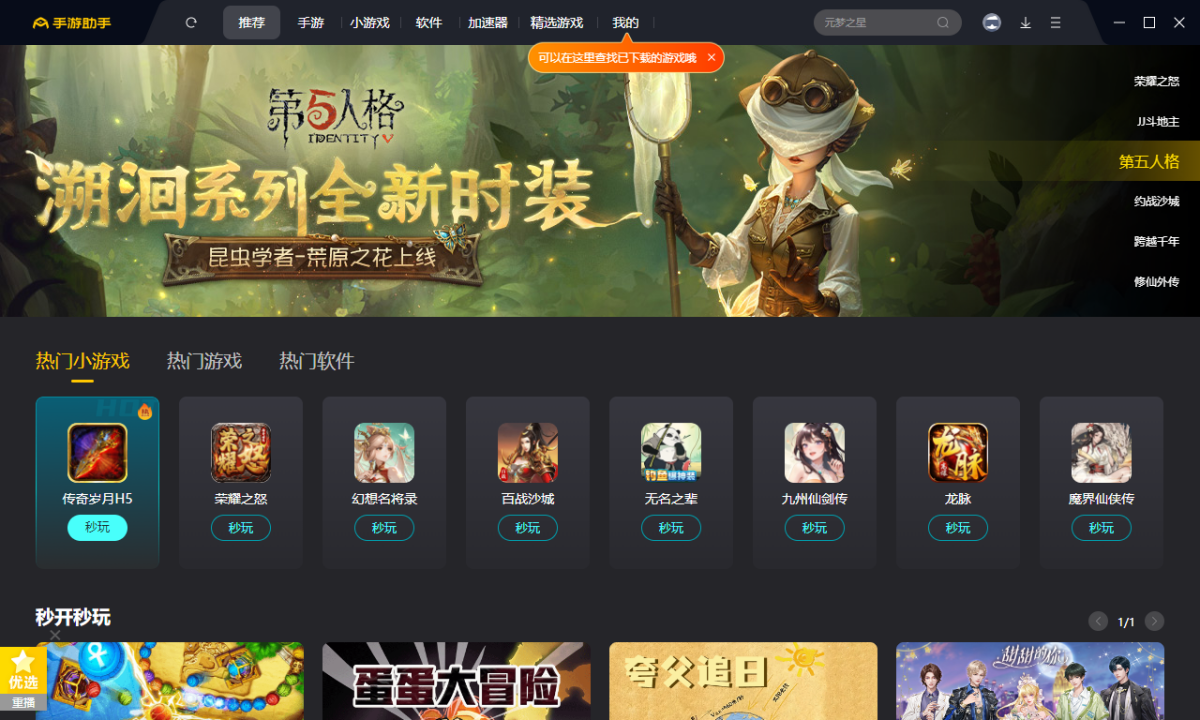

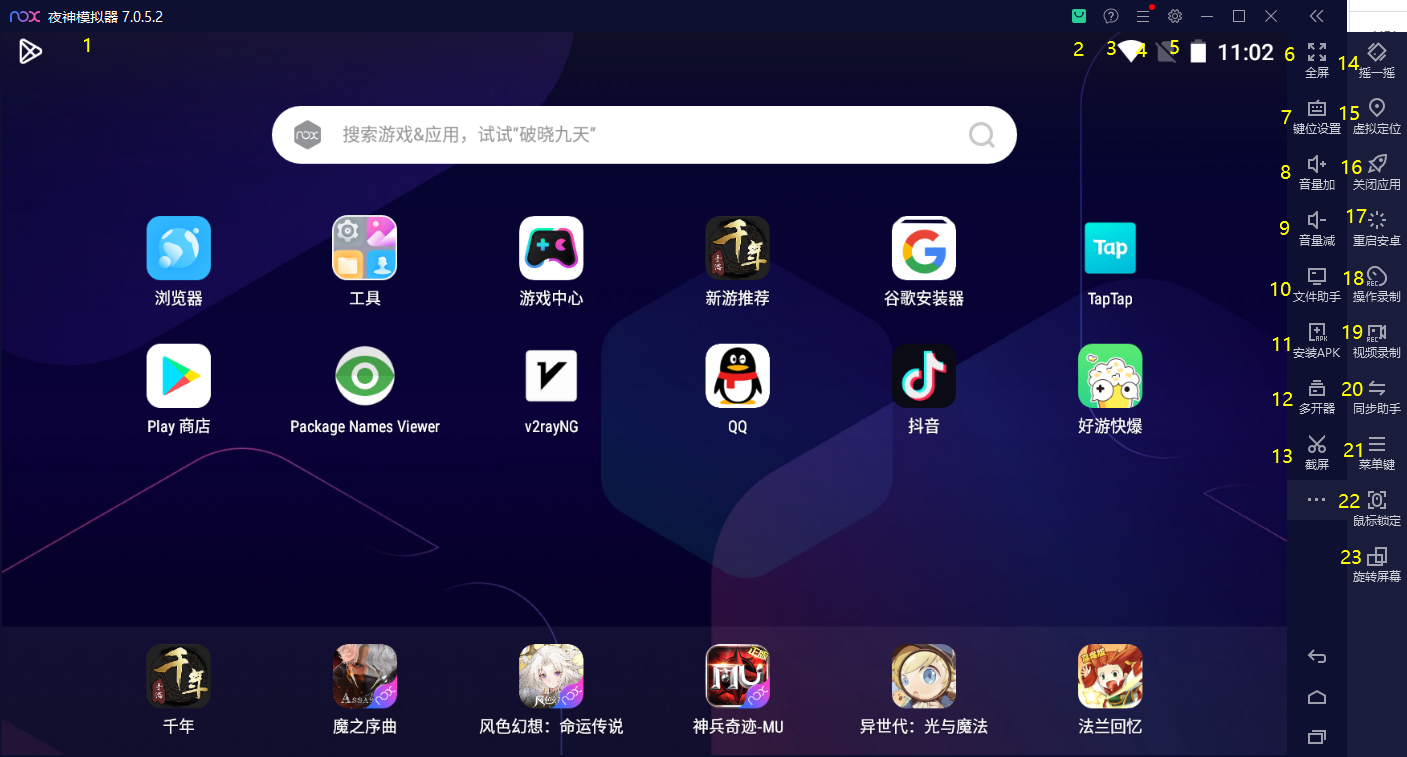

元宵模拟器是一种用于在非Android设备上运行Android应用程序的软件工具。它因其易用性和灵活性而广受欢迎,尤其是在开发者和安全研究人员中。由于模拟器运行的是完整且复杂的Android操作系统环境,它成为了一个重要的攻击目标。

攻击元宵模拟器的目标通常是获取对模拟器环境的控制权,或利用其运行的应用程序中的漏洞。攻击者可能试图窃取数据、植入恶意软件或执行恶意操作。

攻击元宵模拟器的主要方法包括利用模拟器软件本身的漏洞,这些漏洞可能存在于其底层架构或特定实现中。此外,攻击者可以针对模拟器提供的虚拟环境,如内存管理、权限模型和系统服务,以寻找可利用的弱点。另一个常见方法是针对在模拟器中运行的应用程序,利用这些应用程序的漏洞来获取模拟器内的权限,进而控制整个系统。

一旦攻击成功,攻击者可以完全控制模拟器,获取其上存储的所有数据,包括用户信息、应用数据以及系统日志。这种控制权还可以被用于执行恶意代码,甚至尝试将攻击从模拟器环境扩展到真实设备,尽管后者难度较大。

为了防御元宵模拟器的攻击,用户和开发者需要保持模拟器软件的更新,以修复已知的安全漏洞。同时,实施严格的权限管理和沙箱机制,限制应用程序的访问范围。此外,对模拟器环境进行持续监控和日志记录,有助于及时发现异常行为。

元宵模拟器的安全状况直接关系到其用户和开发者的安全。持续关注和修复安全漏洞,以及采取适当的防御措施,对于确保模拟器环境的安全至关重要。